El ransomware es la mayor amenaza para la actividad empresarial digital. Aunque existe desde hace bastante tiempo, su importancia se ha disparado en el último par de años. Anteriormente solía ser ejecutada por un solo individuo, ahora es obra de grupos de socios que trabajan en red y comercializan entre sí sus paquetes de herramientas especializadas así como sus habilidades.

Utilizan tácticas multicapa en las que es muchísimo más complicado defenderse, exigiendo rescates mucho más elevados, mientras que antes no tenían un objetivo específico y eran unidimensionales. Se prevé que para 2024 este tipo de amenaza habrá causado daños por valor de más de 40 mil millones de dólares.

La tendencia del ransomware moderno más impactante es la llegada de ataques de doble extorsión: los atacantes roban datos y amenazan con hacerlos públicos y cifrarlos. Alrededor del 50% de los nuevos ataques de ransomware incluyen intentos de extracción de datos.

Pero, hay una estrategia para maximizar las posibilidades de una organización de mitigar los daños que les pueda causar un ataque de ransomware: la arquitectura de confianza cero o zero trust.

El 50% del ransomware implica una doble extorsión: cada ataque es una potencial violación de datos.

Cada 14 segundos se produce un ataque en todo el mundo: todas las organizaciones están en riesgo, con un volumen cada vez mayor

500% aumento de uso de SSL: ocultan sus ataques para omitir controles tradicionales de seguridad.

Contenido

- 1 Arquitectura de confianza cero para defenderte del ransomware

- 1.1 Hacer las aplicaciones invisibles para los atacantes

- 1.2 Todo el tráfico cifrado en una arquitectura de confianza cero

- 1.3 Con Zero Trust se simplifican las políticas de control de acceso mejorando la eficacia

- 1.4 Con la arquitectura de confianza cero se protege a los usuarios y los dispositivos

- 1.5 Evitar que los atacantes se desplacen lateralmente por la red con Zero Trust

- 2 Detener el ransomware con una arquitectura de confianza cero

Arquitectura de confianza cero para defenderte del ransomware

Antes de todo hay que comprender la secuencia de un ataque de ransomware.

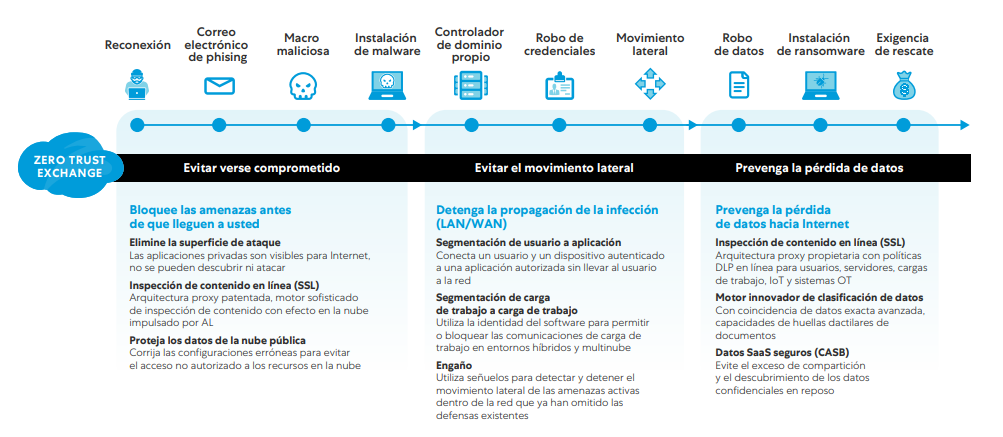

Los atacantes deben completar una serie de objetivos para el éxito final: primero deben entrar en el entorno, infectando con éxito el sistema con una carga útil de ransomware malicioso. Después hacen un reconocimiento para localizar los activos de gran valor para después cifrarlos y robarlos, para ello han de saber moverse lateralmente por la red. Por último, roban los datos manteniéndolos como rehenes para aumentar las posibilidades de éxito y el importe de su rescate.

Para detener este tipo de ataques, el primer paso sería poner en marcha controles preventivos para reducir las vulnerabilidades, minimizar la superficie de ataque y poder controlar, bloquear e inspeccionar el tráfico. Después habría que limitar su capacidad de moverse lateralmente por la red para, finalmente, prevenir la pérdida de los datos.

Hacer las aplicaciones invisibles para los atacantes

Al hacer las aplicaciones invisibles en una arquitectura de confianza cero, se minimiza la superficie de ataque, ya que hacer que las identidades de las aplicaciones, usuarios y dispositivos sean fácilmente descubribles en Internet, es hacer que los activos de información más valiosos queden a la vista de todo el mundo.

Cuando toda esta información valiosa es visible, los atacantes son capaces de encontrar sus vulnerabilidades y explotarlas. Por ejemplo: una contraseña débil que se descifre en un ataque de fuerza bruta o un software servidor web sin parche.

Con la solución de Zscaler se permite que las aplicaciones se conecten a los usuarios y no viceversa. Así, con esta conectividad interna, las aplicaciones siguen siendo privadas e invisibles a los atacantes. Si se hace extensivo a los dispositivos y aplicaciones del entorno, se hace casi imposible entrar a hacer un reconocimiento por parte de los atacantes.

Todo el tráfico cifrado en una arquitectura de confianza cero

En una arquitectura Zero trust, todo el tráfico incluyendo el cifrado, está sujeto a una profunda y exhaustiva inspección. La gran mayoría del tráfico de Internet en estos días aprovecha el cifrado SSL (Secure Sockets Layer) sin excluir el tráfico malicioso.

Más del 90% del tráfico de Internet está cifrado mediante SSL, y aún así ha habido un aumento del 500% del volumen de ataques de ransomware cifrado con SSL. Por ello, ya no se puede asumir que todo el tráfico que esté cifrado por SSL.

Inspeccionar todo este tráfico, incluido el cifrado por SSL es una parte esencial de la estrategia de defensiva sólida, y las arquitecturas que dependen de un cortafuegos de última generación y otras defensas basadas en el perímetro, ya no están a la altura.

Es prácticamente imposible que las herramientas locales de seguridad más avanzadas inspeccionen el tráfico cifrado con SSL sin introducir cuellos de botella que obstaculicen la productividad.

-> Una arquitectura basada en proxy en la nube, que esté creada específicamente para detectar las amenazas cifradas por SSL a escala, protegerá todo el tráfico y eliminará los puntos ciegos.

Con Zero Trust se simplifican las políticas de control de acceso mejorando la eficacia

Concepto fundamental en la confianza cero: la microsegmentación. Ello implica restringir el acceso a las aplicaciones y/o recursos para que los atacantes que vayan a atacar a uno no ataquen al resto.

En este enfoque, antes el cortafuegos aplicaba reglas examinando las direcciones de red, redefiniendo y actualizando las políticas a medida que las aplicaciones se movían y las redes evolucionaban. Esto con la nube ha aumentado su complejidad hasta el punto de llegar a ser inmanejable.

Con las arquitecturas de proxy se reduce en gran medida la complejidad que implica la implementación de esa microsegmentación, proporcionando a su vez protección más sólida para las cargas de trabajo.

Las políticas y los permisos son independientes de la infraestructura de la red subyacente y se pueden adoptar automáticamente, ya que se gestionan en función de las identidades de los recursos, independientemente de lo dinámica que sea la estructura de la red.

Así también se simplifica la gestión, ya que se puede proteger un segmento con solo unas políticas basadas en la identidad del lugar de reglas basadas en la dirección.

Con la arquitectura de confianza cero se protege a los usuarios y los dispositivos

Los eventos sucedidos en años anteriores convirtieron el trabajo remoto en una tarea imprescindible para las organizaciones de todos los sectores. Muchas recurrieron a VPN (Redes privadas virtuales o RDP (escritorio remoto) para permitir que sus empleados trabajaran desde casa y se conectaran a redes y recursos corporativos.

Los operadores de los ataques de ransomware no tardaron en seguir estos pasos, lanzando nuevas oleadas de ataques basados en VPNs y RDPs

Para proteger a los usuarios remotos en un enfoque de confianza cero, cada conexión recibe una protección idéntica, independientemente de la ubicación.

-> Con Zscaler Zero Trust Exchange, que se distribuye en 150 centros de datos de todo el mundo, los usuarios siempre van a obtener una conexión rápida a través de uno cercano, eliminando las latencias molestas de una VPN.

Evitar que los atacantes se desplacen lateralmente por la red con Zero Trust

Aún hay equipos de seguridad que siguen confiando en que la segmentación de la red por cortafuegos heredado contendrá el tráfico malicioso lejos de las redes corporativas. Esta estrategia, a parte de compleja de implementar, sigue dejando expuestos los recursos internos Así, si los atacantes consiguen entrar y vulnerar una aplicación / cortafuegos, se pueden desplazar lateralmente por el entorno y de esta manera robar y cifrar muchos más datos.

-> Con la arquitectura de confianza cero nunca se expone la red, se conecta un usuario directamente con la aplicación que necesita, en un segmento 1:1. Los equipos de seguridad pueden usar una arquitectura proxy para autenticar a los usuarios, conectándolos a las aplicaciones, en lugar de confiarlo en el tráfico. Así se elimina el mayor riesgo digital al que las empresas se enfrentan.

Un proxy se conecta y funciona independientemente de dónde se encentren las aplicaciones, usuarios y/o dispositivos, para proporcionar asó una conectividad segura dentro y fuera de ellas.

Detener el ransomware con una arquitectura de confianza cero

Zscaler Zero Trust Exchange ofrece la defensa más completa contra la secuencia completa de pasos que los atacantes deben dar para tener éxito.

Ciclo de vida del ataque de ransomware: Los ciber atacantes actuales utilizan tácticas sofisticadas para evitar la detección de ransomware convencional y esconderse, como hemos visto, en tráfico cifrado y confiable. Se mueven por la red y roban datos, amenazando con publicarlos si las víctimas no pagan. Una vez que tienen lo que necesitan, ejecutan el ransomware, cifrando los datos y causando estragos.

La prevención del ransomware comienza desde cero; protege tu empresa con la defensa más completa del sector. Si deseas saber más sobre cómo proteger tu empresa podemos ayudarte.